* MS12-077: Un parche acumulativo para el navegador Internet Explorer que además corrige tres vulnerabilidades (CVE-2012-4781, CVE-2012-4782 y CVE-2012-4787) que permiten la ejecución de código.

* MS12-078: Dos problemas de seguridad en el kernel de Windows que permiten la ejecución de código arbitrario a través de fuentes TrueType y OpenType. (CVE-2012-2556 y CVE-2012-4786).

* MS12-079: Ejecución de código debida a una vulnerabilidad en Word relacionada con ficheros RTF (Rich Text Format). Su identificador es CVE-2012-2539.

* MS12-080: Corrige tres vulnerabilidades en Exchange Server. Una de ellas, la CVE-2012-4791, permite provocar una denegación de servicio a través de RSS feed. Las otras dos están relacionadas con las librerías 'Oracle Outside In' y permiten la ejecución remota de código (CVE-2012-3214 y CVE-2012-3217).

* MS12-081: Soluciona un error relacionado con los nombres de ficheros y carpetas que permite la ejecución de código arbitrario. La vulnerabilidad se ha identificado como CVE-2012-4774.

* MS12-082: Boletín de carácter 'importante' que soluciona un error de desbordamiento de memoria en el componente DirectPlay que permite la ejecución de código (CVE-2012-1537).

* MS12-083: Una vulnerabilidad en el componente IP-HTTPS de Windows Server 2008 y 2012 permite eludir restricciones de seguridad mediante el uso de certificados revocados. Su identificador es CVE-2012-2549.

"On completion of this investigation, Microsoft will take the appropriate action to protect our customers, which may include providing a solution through our monthly security update release process, or an out-of-cycle security update, depending on customer needs."

*.google.com, *.android.com, *.appengine.google.com, *.cloud.google.com,

*.google-analytics.com, *.google.ca

*.google.cl, *.google.co.in, *.google.co.jp, *.google.co.uk,

*.google.com.ar, *.google.com.au, *.google.com.br, *.google.com.co,

*.google.com.mx, *.google.com.tr, *.google.com.vn, *.google.de,

*.google.es, *.google.fr, *.google.hu, *.google.it, *.google.nl,

*.google.pl, *.google.pt, *.googleapis.cn, *.googlecommerce.com,

*.gstatic.com, *.urchin.com, *.url.google.com, *.youtube-nocookie.com,

*.youtube.com, *.ytimg.com, android.com, g.co, goo.gl,

google-analytics.com, google.com, googlecommerce.com, urchin.com,

youtu.be, youtube.com

Más información:

Security Flaws in Universal Plug and Play: Unplug, Don't Play

https://community.rapid7.com/community/ ... -dont-play

DC-2013-01-003 Broadcom UPnP Remote Preauth Root Code Execution

Vulnerability

http://www.defensecode.com/public/Defen ... visory.pdf

Cisco Security Advisory: Portable SDK for UPnP Devices Contains Buffer Overflow Vulnerabilities

http://tools.cisco.com/security/center/ ... 30129-upnp

Fixed a critical vulnerability issue related to UPnP. Model : TD-W8960N. Hardware Version: V4

http://forum.tp-link.com/showthread.php ... ed-to-UPnP

Vulnerability Note VU#922681. Portable SDK for UPnP Devices (libupnp) contains multiple buffer overflows in SSDP

http://www.kb.cert.org/vuls/id/922681

"Los agentes han desarticulado la célula financiera de la organización ubicada en la Costa del Sol y que blanqueaba el dinero logrado por este fraude, obteniendo sólo este grupo más de 1.000.000 € al año"

"Entre los arrestados se encuentra el responsable de la creación, desarrollo y difusión de las diferentes versiones del malware a nivel internacional: un ciudadano de 27 años y origen ruso que fue detenido en los Emiratos Árabes Unidos"

Más información:

Web page fills up hard disk

http://www.h-online.com/security/news/i ... 14634.html

Anatomy of a "feature" - what happens if a website grabs all your disk

space?

http://nakedsecurity.sophos.com/2013/03 ... isk-space/

5 Obscure Facts About HTML5 LocalStorage

http://htmlui.com/blog/2011-08-23-5-obs ... orage.html

El malware ya se aprovecha del HTML5

http://unaaldia.hispasec.com/2012/09/el ... html5.html

Más información:

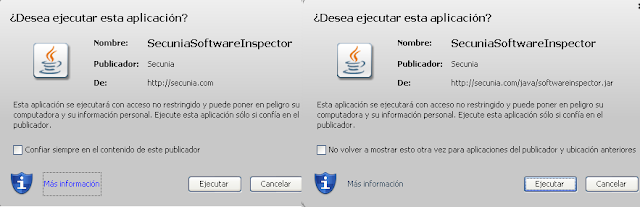

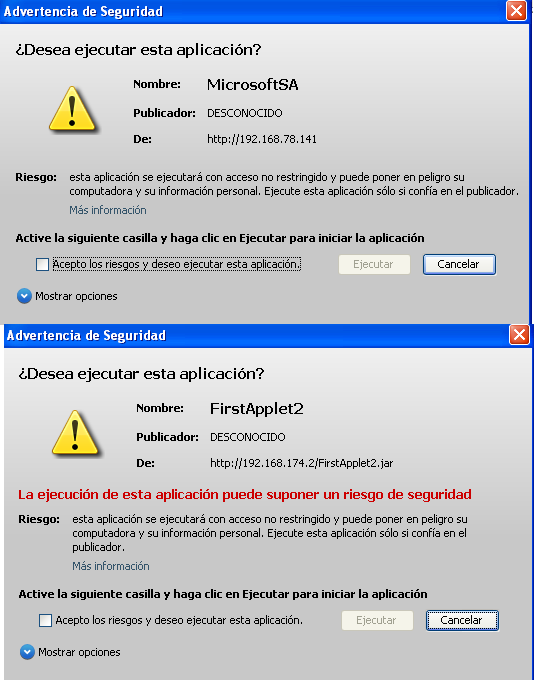

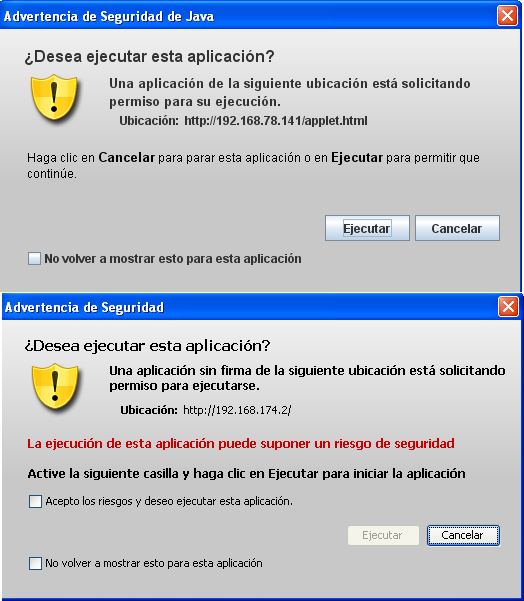

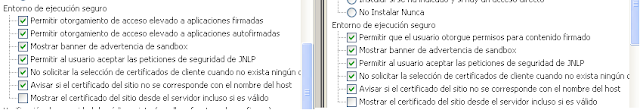

Mejorar y entender la seguridad del plugin de Java (IV)

http://unaaldia.hispasec.com/2013/02/me ... d-del.html

When a Signed Java JAR file is not Proof of Trust

http://eromang.zataz.com/2013/03/05/whe ... -of-trust/

Más información:

Una vulnerabilidad en el cliente de Escritorio remoto podría permitir la ejecución remota de código (2828223)

http://technet.microsoft.com/es-es/secu ... n/MS13-029

Una vulnerabilidad en SharePoint podría permitir la divulgación de información (2827663)

http://technet.microsoft.com/es-es/secu ... n/MS13-030

Vulnerabilidades del kernel de Windows podrían permitir la elevación de privilegios (2813170)

http://technet.microsoft.com/es-es/secu ... n/MS13-031

Una vulnerabilidad en Active Directory podría provocar la denegación de servicio (2830914)

http://technet.microsoft.com/es-es/secu ... n/MS13-032

Una vulnerabilidad en el subsistema de tiempo de ejecución de cliente-servidor (CSRSS) de Windows podría permitir la elevación de privilegios (2820917)

http://technet.microsoft.com/es-es/secu ... n/MS13-033

Una vulnerabilidad en el Cliente de Microsoft Malware podría permitir la elevación de privilegios (2823482)

http://technet.microsoft.com/es-es/secu ... n/MS13-034

Una vulnerabilidad en el componente de saneamiento de HTML podría permitir la elevación de privilegios (2821818)

http://technet.microsoft.com/es-es/secu ... n/MS13-035

Vulnerabilidades en el controlador modo kernel podrían permitir la elevación de privilegios (2829996)

http://technet.microsoft.com/es-es/secu ... n/ms13-036

Más información:

una-al-dia (28/01/2013) Mejorar y entender la seguridad del plugin de Java (I)

http://unaaldia.hispasec.com/2013/01/me ... d-del.html

una-al-dia (29/01/2013) Mejorar y entender la seguridad del plugin de Java (II)

http://unaaldia.hispasec.com/2013/01/me ... el_29.html

una-al-dia (30/01/2013) Mejorar y entender la seguridad del plugin de Java (III)

http://unaaldia.hispasec.com/2013/01/me ... el_30.html

una-al-dia (03/02/2013) Mejorar y entender la seguridad del plugin de Java (IV)

http://unaaldia.hispasec.com/2013/02/me ... d-del.html

Mejorar y entender la seguridad del plugin de Java (y V)

http://unaaldia.hispasec.com/2013/02/me ... el_11.html

Más información:

Golpe policial a una de las mayores redes cibercriminales especializada en infectar millones de ordenadores de todo el mundo

http://www.interior.gob.es/press/golpe- ... ?locale=es

una-al-dia (21/06/2011) Vídeo: Troyano secuestra el ordenador en nombre de la policía nacional acusando al usuario de terrorista zoofílico

http://unaaldia.hispasec.com/2011/06/vi ... or-en.html

una-al-dia (28/02/2012) Vuelve el troyano que se hace pasar por la policía: Cómo protegerse (de verdad)

http://unaaldia.hispasec.com/2012/02/vu ... r-por.html

una-al-dia (02/03/2012) El virus de la policía "evoluciona" e impide el acceso en modo seguro

http://unaaldia.hispasec.com/2012/03/el ... ona-e.html

una-al-dia (06/03/2012) Más información sobre el virus de la policía

http://unaaldia.hispasec.com/2012/03/ma ... de-la.html

una-al-dia (09/03/2012) El malware de la policía aprovecha un exploit de Java "in-the-wild" y el secreto su "éxito"

http://unaaldia.hispasec.com/2012/03/el ... ha-un.html

una-al-dia (18/03/2012) WhitePaper: Estudio técnico del troyano de la policía

http://unaaldia.hispasec.com/2012/03/wh ... oyano.html

una-al-dia (24/05/2012) Nuevas versiones del malware de la policía y cómo eludirlas

http://unaaldia.hispasec.com/2012/05/nu ... de-la.html

Hathaway escribió:Bienvenidos a este nuevo proyecto.

La idea de este hilo es informar de las últimas noticias en pc que nos puede afectar, ayudanos entre usuarios y así tener todo recopilado en un hilo para que sea mucho más fácil encontrar información a los usuarios.

En este hilo, trataremos temas de virus, como solucionarlos, seguridad informática y novedades en el sector.

Espero a todos que os guste.

La primera noticia que publicaré, creo que en estos momentos es muy importante y hay muchos usuarios preocupados por este virus.Nueva version del "virus policia" mas peligrosa y dificil de eliminar

El virus:

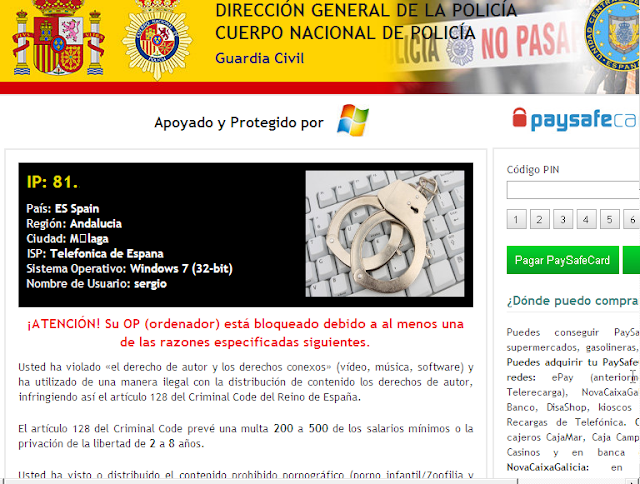

La nueva versión del virus de la policía ha sido detectada por el sitio español de soporte de McAfee. Como el original, se trata de malware tipo Ramsonware para sistemas Windows distribuido generalmente mediante spam, que bloquea los ordenadores hasta que la víctima no pague la ‘multa’ exigida.

Tras bloquear el equipo, el malware muestra una imagen falsa que simula un comunicado de la Policía Nacional, asegurando haber encontrado en el equipo del usuario archivos pirateados o material de pornografía infantil, por lo que exige pagar una cantidad económica a través de Ukash o paysafe.

Aunque este tipo de virus es sumamente conocido y desde la Policía Nacional se ha vuelto a insistir que se trata de una estafa ya que el Cuerpo no reclamará nunca una ‘multa’ como esa, recomendando no pagar absolutamente nada y si se ha hecho, interponer la correspondiente denuncia, no son pocos los usuarios que siguen cayendo en sus redes.

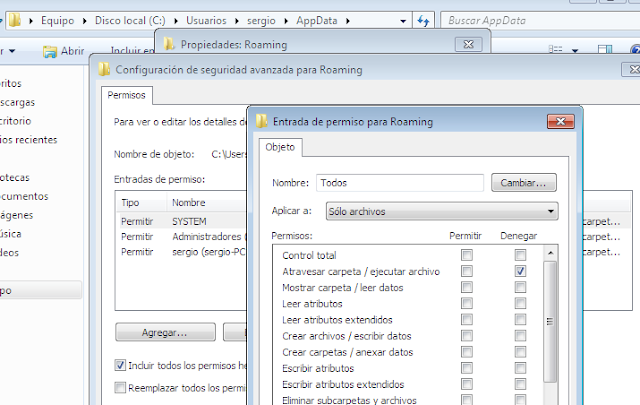

La última versión detectada sube un escalón más en su peligrosidad ya que además de bloquear el administrador de tareas elimina el Safe Boot para el arranque en modo seguro.

¿Cómo eliminarlo?

Tendremos que eliminarlo manualmente y debemos utilizar una solución de seguridad desde un Live CD o pendrive como Kaspersky Rescue Disk, o directamente utilizar herramientas como Malwarebytes Anti-Malware.

Eliminación manual: Oficina de Seguridad del Internauta

Guia completa de creación y uso de un USB con Kaspersky Rescue Disk

Descargar Malwarebytes Anti-Malware

Fuentes: MuySeguridad y OSI

Security updates available for Adobe Flash Player

http://www.adobe.com/support/security/b ... 13-16.html

"Esto puede permitirle distribuir software malicioso que aparezca incorrectamente como publicado por Opera Software, o que parezca ser el navegador Opera"

Security breach stopped

http://my.opera.com/securitygroup/blog/ ... ure-attack

una-al-dia (13/02/2013) El ataque a Bit9, malware firmado con certificados y otras conclusiones

http://unaaldia.hispasec.com/2013/02/el ... o-con.html

una-al-dia (30/09/2012) ¿Qué ha pasado con el certificado de Adobe?

http://unaaldia.hispasec.com/2012/09/qu ... do-de.html

8ecbca0de44c82d1c7ffced288aa68c1247bb1255693cd1c5747fb6cef394b43

https://www.virustotal.com/en/file/8ecb ... /analysis/

Notice of security breach on Ubuntu Forums site

http://blog.canonical.com/2013/07/21/no ... rums-site/

Ubuntu Forums are back up and a post mortem

http://blog.canonical.com/2013/07/30/ub ... st-mortem/