MitM

Este artículo está en construcción.

Por esta razón, seguramente habrá lagunas en el contenido o en el formato. Por favor, antes de cambiar el contenido, consulta la página de discusión del artículo.

Contenido |

Man in the Middle

Aviso Legal y Responsabilidades

El uso que se le pueda dar a esta manual para fines delictivos escapa de nuestra competencia. En ElOtrolado.net no se aprueba y no se da soporte a intrusión de redes ajenas, ni a vulneración de la privacidad de los usuarios de la misma red.

¿Que es un ataque MitM?

Un ataque Man in the Middle o intermediario (a partir de ahora lo llamaremos MitM) permite a un usuario ganar el control del trafico de una red pudiendo leerlo, modificarlo y alterarlo a voluntad sin que los otros usuarios de la red puedan ser conscientes de ello.

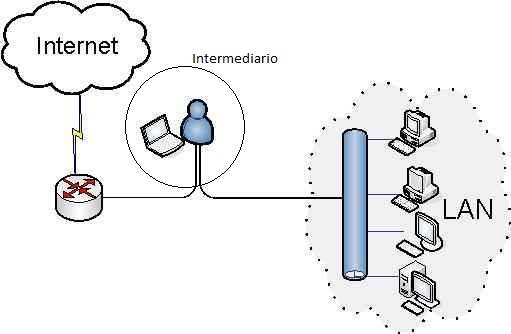

En el siguiente esquema podemos ver representado a un usuario practicando un ataque MitM que interviene todo el trafico entre los clientes y, en este caso, el router que da acceso a Internet.

¿Que ataques podemos encontrar?

Envenenamiento ARP

Este ataque MitM, usado en redes Ethernet, le permite al intermediario interceptar y capturar el trafico cursado en una LAN y, a parte de capturar trafico, también le permite aislar un cliente o incluso saturar la red (propiamente conocido como Denegación de Servicio o DoS). Para lograr esto, el atacante debe enviar mensajes ARP falsos (suplantando la identidad de cada MAC), con esto logramos redirigir todo el tráfico. En caso de que queramos interceptar la información, los paquetes ARP falseados configurarán a los clientes para que envíen todas sus tramas hacia el atacante (intermediario) y éste procederá a redirigir las tramas a sus destinos verdaderos.

Suplantación de DNS

[En el Tintero]

Suplantación de DHCP

[En el Tintero]

Robo de Puertos

[En el Tintero]

MitM usando Envenenamiento ARP

Características de la intervención

A continuación se van a detallar los equipos y pasos utilizados junto al programa y la estructura de la red.

- Ordenador intermediario: Corre una distribución linux y utiliza Ettercap-ng como programa de soporte.

- Víctima: Windows7 sin antivirus. (Lo siento, no utilizo antivirus con ningún ordenador, así que no he podido comprobar la respuesta de estos frente a los ataques MitM), aunque en teoría son vulnerables en parte (esto se explicará más adelante).

- Escenario: WLan. El intruso está escuchando el tráfico ofrecido por parte de los distintos clientes Wireless.

- Programa: Ettercap-NG (Versión linux).

- Vamos a intentar obtener 3 contraseñas:

- Contraseña en texto plano. Conexión telnet al punto de acceso

- Contraseña en una conexión cifrada a Gmail

- Contraseña en una conexión cifrada a Facebook

- Script para persuadir a los gorrones de wifi.

Ettercap-NG

Vamos a utilizar el programa ettercap-NG-0.7.3. Podéis obtener el código fuente de http://ettercap.sourceforge.net/ o bien buscar una versión ya compilada para vuestro sistema operativo. En caso de utilizar la versión de Windows, necesitaréis instalar la librería winpcap. Una versión ya compilada para Windows la podéis encontrar aquí: ettercap-NG-0.7.3-win32.exe.

En caso de trabajar en linux, muchas distribuciones ya contienen el programa en sus repositorios. De no ser así, lo tendríais que compilar e instalar vosotros mismos.

Se ha trabajado con linux porque Windows fallaba al poner la tarjeta wifi en modo monitor. Además, éste permite trabajar con iptables, que nos será útil para las contraseñas de conexiones cifradas. Si queréis interceptar el tráfico en una red cableada, podréis hacerlo sin problemas en Windows.

Contraseñas en texto plano

Este tipo de contraseñas son las más inseguras porque viajan por Internet a los ojos de todo el mundo. Muchas de las conexiones importantes actuales ya van cifradas, como es el caso de cuentas de correo, bancos, ssh o cualquier web que ofrezca un mínimo de seguridad. Pero también hay webs donde las conexiones no van cifradas y elotrolado.net es una de ellas, así que podría capturar mi acceso y mostrároslo. Pero prefiero capturar el acceso de un ordenador al panel de administración de un punto de Acceso Wifi.

Para hacerlo vamos a seguir los siguientes pasos:

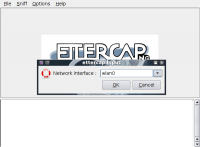

- 1. Iniciamos Ettercap-NG, vamos a la pestaña sniff y seleccionamos Unified Sniffing. Después, seleccionamos que interfaz queremos usar para leer el tráfico. En este caso voy a escoger la interfaz wireless.

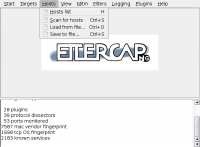

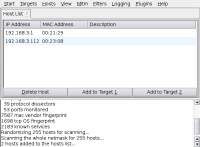

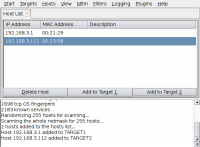

- 2. Ahora toca llenar la lista de hosts, para hacer esto vamos a Hosts y luego Scan for Hosts. Esto buscará todos los clientes conectados a la red. A continuación vamos a interceptar una comunicación entre la puerta de enlace y el portatil. Para hacerlo nos basta con ir a Host y luego a Host List, ahora seleccionamos la puerta de enlace (normalmente la IP del router o AP) y clicamos en Add to Target 1. Ahora pondremos los otros clientes (o el cliente si solo buscamos interferir en uno) en el objetivo 2 (Add to Target 2).

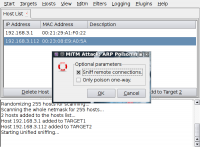

- 3. Ahora vamos a Start y luego a Start Sniffing y procedemos a activar el envenenamiento ARP yendo a la pestaña Mitm -> Arp Poisoning y, aquí, activando Sniff Remote Connections.

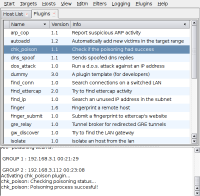

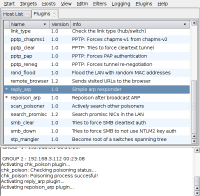

Ya hemos modificado el tráfico, pero aún hay más. Vamos a Plugins y luego a Manage the Plugins. Aquí buscamos y activamos (doble click) los siguientes plugins:

- chk_poison: Nos permite comprobar que verdaderamente esta envenenando las ARP.

- replay_arp: Envenenara las peticiones de arp recibidas.

- Repoison_arp:Envenenara el trafico broadcast de arp.

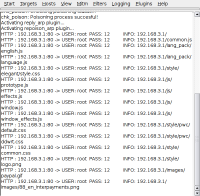

Con todo esto, ya seremos capaces de ver las contraseñas (de texto plano) que circulan por nuestra red. Si se encuentra alguna, aparecerá en el cuadro de dialogo inferior, tal como se muestra en la siguiente imagen.

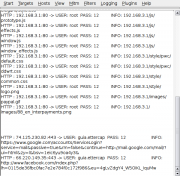

Intervención de Contraseñas Cifradas

Para intervenir contraseñas enviadas mediante conexiones seguras (https) se realizarán los pasos seguidos anteriormente para intervenir contraseñas en texto plano, pero antes de eso, vamos a hacer una pequeña modificación en la configuración de ettercap-ng. Esta explicación está destinada a los usuarios de Linux. Seguid los siguientes pasos:

- Abrir y editar el fichero /etc/etter.conf

- Buscar en este fichero la linea

| #redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport" |

y quitarle el comentario. Quedará tal que así. Recuerda guardar.

| redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport" |

Este metodo es ineficaz (canta como un gallo), básicamente porque el mismo navegador no puede comprobar la veracidad del certificado, es decir, informa que la conexión puede haber sido vulnerada.

Scripts Graciosos

[En el tintero]