BadUpdatehttps://github.com/grimdoomer/Xbox360BadUpdate

Después de casi 20 años desde el único y primer exploit por software del hypervisor usando el juego king kong, llega a manos de Ryan Miceli (grimdoomer) lo que mucha gente decía que era imposible de conseguir:

un exploit del hypervisor exclusivamente por software, permitiendo por primera vez código sin firmar en una Winchester (si no tenemos en cuenta las modificadas con una CPU "zero fuse").¿Cómo funciona?El funcionamiento del exploit es bastante complejo de explicar, el propio Ryan lo documentó en profundidad en su blog (en inglés):

https://icode4.coffee/?p=1047De forma muy resumida, se aprovecha una función del hypervisor llamada

XeKeysExecute que ejecuta pequeños trozos de código arbitrario firmado por Microsoft. Esto a primera instancia no es un problema ya que al tener que estar firmados no podemos modificarlos, de lo que Ryan se dio cuenta es que uno de esos

payloads que Microsoft distribuyó en un punto acababa ejecutando código almacenado en una parte

encriptada de la memoria, que no

protegida. La diferencia es que a la memoria protegida no se puede acceder desde el modo kernel, pero a la encriptada sí

. Ryan encontró una forma de obtener las claves de encriptación de la región de memoria en la que ese código estaba almacenado permitiéndole poner su propio código encriptado que el hypervisor felizmente ejecutará llegado el caso.

El problema es que el tiempo que pasa entre que el código acaba en la memoria encriptada y se ejecuta es demasiado corto, provocando que sea inestable ya que es cuestión de suerte el haber podido cambiar el código

antes de que se ejecute.

Esto es una explicación muy por encima y simplificada, por ejemplo no es exactamente el código lo que se modifica si no la dirección de memoria al código a ejecutar, que está almacenada en un header utilizado para la descompresión LZX de los datos del payload, recomiendo leer el blog del autor para una explicación mucho más detallada.

Tasa de éxito alrededor del 30%Debido a que este exploit se basa en una

race condition que debemos ganar, el exploit consiste en pura suerte de que seamos nosotros los que ganemos la "carrera".

Por este motivo, el exploit tiene una tasa de éxito bastante baja, si después de 20 minutos no ha tenido éxito, toca reiniciar la consola y probar de nuevo.

Desmintiendo mitosHe estado leyendo un montón de gilipolleces sobre el exploit que vienen de gente mentirosa. Una cosa es estar desinformado o no comprender bien cómo funciona, eso está bien ya que nadie nace sabiendo. Pero otra cosa es inventarte a propósito las cosas para generar una falsa esperanza en la gente (o conseguir visitas en redes).

NADA de lo que hagáis va a tener ningún tipo de efecto en la tasa de éxito del exploit, ni borrar la caché del sistema, ni usar un disco duro más rápido, ni abrir la bandeja a mitad del exploit (lo que hay que leer por ahí a veces

![facepalm [facepalm]](/images/smilies/facepalm.gif)

).

Es todo efecto placebo, con tener un poco de idea de cómo funciona el exploit a nivel técnico es fácil saber que nada tiene que ver la velocidad del disco duro o su caché si lo que se está ejecutando está ya en memoria.

NO es un reemplazo del RGHSi tu consola no tiene una placa Winchester, el RGH siempre va a ser superior por su consistencia, además de que sólo con RGH/JTAG se pueden aplicar parches al arranque de la consola con ayuda de homebrew como Dashlaunch.

NO es permanenteNi se está trabajando en un CFW ni hay ningún progreso en nada similar, por mucho que haya gente diciendo que sí, es completamente mentira. Si este exploit será el camino a uno secundario más estable sólo el tiempo lo dirá.

Por ahora en cuanto apaguemos la consola toca iniciar el exploit de nuevo.

Riesgo de brickeoHay que tener mucho cuidado con el homebrew que se ejecuta a través de este exploit, cualquier homebrew que modifique la nand (como por ejemplo instalar Dashlaunch) significará un brickeo a menos que tengamos una copia de la nand que deberá ser flasheada de vuelta con un flasher por hardware, como puede ser el picoflasher.

Riesgo de baneoAl igual que con el RGH, ejecutar homebrew o tener un hypervisor modificado mientras estamos conectados a xbox live supondrá un baneo asegurado y bastante rápido. Aseguraos de desconectar la consola de internet antes de usar este exploit. Si ejecutáis homebrew no lo hagáis en un perfil de xbox live aunque estéis desconectados, porque si os volveis a conectar y ese perfil ha ejecutado homebrew en el pasado quedan registros y os arriesgáis al baneo.

FreeMyXeHe visto que mucha gente lo confunde con BadUpdate pero en realidad no tiene nada que ver, BadUpdate es el exploit y FreeMyXe es un payload que puedes ejecutar que se encarga de aplicar más parches al hypervisor para igualar a los parches que aplica XeBuild, haciendo que más homebrew sea compatible.

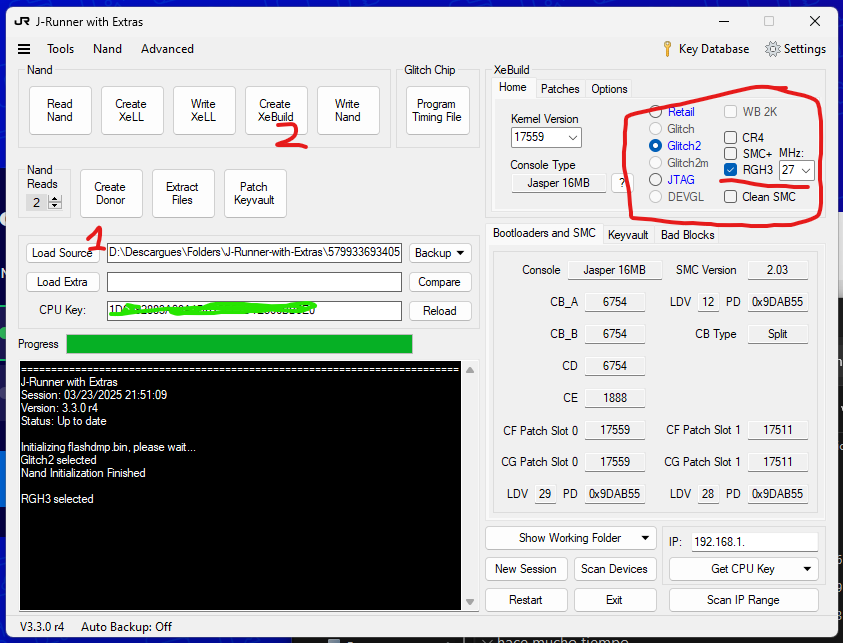

FreeMyXe no tiene NADA que ver con la tasa de éxito del exploit, sus actualizaciones nunca provocarán una mejora en ese aspectohttps://github.com/FreeMyXe/FreeMyXeAyuda para el RGH 3Este exploit supone una buena ayuda para realizar el RGH 3 sin necesidad de un flasher, haciendo que la barrera de entrada, que ya era baja porque una pi pico cuesta unos 5$, baje todavía más al sólo necesitar un par de cables y una resistencia (o reguladores de voltaje como he visto por este foro).

Podemos hacer uso de homebrew como Flash360 para obtener una copia de la nand y flashear una modificada.

TutorialUna vez aclarado todo lo importante, vamos a ponernos manos a la obra

Necesitaremos:

- Una memoria usb vacía de al menos 1GB vacía (se borrará lo que sea que haya dentro)

- Un ordernador

- Una copia de la demo del juego Rock Band Blitz (no la proporcionaré por razones obvias, es fácil de encontrar)

- Winrar o 7zip

- Consola en el dash 17559

- Paciencia

![más risas [+risas]](/images/smilies/nuevos/risa_ani3.gif)

1) Descargamos BadUpdateDesde el siguiente enlace

https://github.com/grimdoomer/Xbox360Ba ... ses/latest, debemos descargar el archivo llamado

Xbox360BadUpdate-Retail-USB.

2) Descargamos FreeMyXeDesde el siguiente enlace

https://github.com/FreeMyXe/FreeMyXe/releases/latest, debemos descargar el archivo llamado

FreeMyXe.

3) Descargamos XexMenu 1.2Desde el siguiente enlace

https://mega.nz/file/V0YRCQJS#rtKb041j4 ... 5-yV1y172Q.

4) Formateamos la memoria USB a FAT32Para esto hay varias formas, pero lo más sencillo es conectarla a la consola y formatear desde ahí (Configuración > Sistema > Almacenamiento) y seleccionamos nuestra memoria USB:

Le damos a la Y y luego a formatear:

5) Desconectamos la memoria USB de la consola y la conectamos al PCEn el PC veremos que sólo hay un archivo de texto:

Para poder ver la carpeta Content debemos cambiar la configuración del explorador de Windows para que muestre carpetas ocultas, en otras versiones de Windows es un poco distinto pero desde Windows 11 estos son los pasos:

6) Copiamos la demo del Rock Band a la memoria USBAl ser formato GOD consistirá en una carpeta llamada Content que contiene otra con 16 ceros, debemos asegurarnos de que la carpeta con 16 ceros está dentro de la carpeta Content del USB:

7) Copiamos BadUpdate a la memoria USBAbrimos el zip que descargamos previamente y veremos las siguientes carpetas:

Abrimos la que se llama Rock Band Blitz y extraemos todo a la raíz de la memoria USB, debe quedarnos así:

Ahora accedemos a la carpeta BadUpdatePayload y eliminamos default.xex

8) Copiamos FreeMyXe a la carpeta BadUpdatePayloadAbrimos el zip que descargamos previamente y extraemos todo el contenido a la carpeta BadUpdatePayload de la memoria USB, después renombramos el archivo FreeMyXe.xex a default.xex, debe quedarnos así:

9) Copiamos XexMenu a la memoria USBAbrimos el zip que descargamos previamente, veremos una carpeta llamda C0DE9999, la extraemos dentro de la Carpeta Content>0000000000000000 de la memoria USB, deberá quedarnos así:

10) Copiamos el homebrew que queramos usarEn mi caso como prueba usaré Aurora, lo copiaré a una carpeta llamada Aurora dentro de la memoria USB, para más información tenéis el hilo oficial:

hilo_ho-aurora-dashboard_202001211) Conectamos la memoria USB de nuevo en la consolaAl conectarlo e ir a la biblioteca de juegos veréis que aparece la demo del rock band:

La abrimos y esperamos unos segundos antes de darle a la A para empezar, no esperar a veces resulta en el juego congelándose mientras pone "Buscando descarga de contenido", si eso pasa apagamos y volvemos a intentar.

Si hemos hecho todo bien al final nos saldrá lo siguiente:

12) Rezar un padre nuestro para que no tarde 4h en funcionar el exploitAhora debemos dejar la consola haciendo lo suyo hasta un máximo de 20 minutos, si a los 20 minutos sigue igual debemos apagarla y comenzar de nuevo. Veréis que mientras está en funcionamiento los leds de la consola irán alternando y en el caso de las fat estarán de color rojo. No os asustéis, es normal

![brindis [beer]](/images/smilies/nuevos2/brindando.gif) 13) Apuntamos nuestra CPU Key y le damos a vale

13) Apuntamos nuestra CPU Key y le damos a valeUna vez el exploit haya tenido éxito nos saldrá el siguiente mensaje (en mi caso he tenido suerte y apenas ha tardado unos 6 minutos):

Le damos a vale y nos parcheará el hypervisor y el kernel, una vez acabado le damos a yupi:

14) A trastearYa estamos listos, ahora podemos abrir XexMenu y ejecutar homebrew

![risa con gafas [chulito]](/images/smilies/nuevos/sonrisa_ani2.gif)

Recomiendo que lo primero que hagáis en este punto sea hacer un backup de vuestra nand para que en caso de que la caguéis de alguna forma (instalando Dashlaunch por ejemplo) podáis recuperar la consola.

Post original:

Encontrado software exploit en el dash 17559

Parece que un hacker llamado Ryan Miceli ha conseguido encontrar una vulnerabilidad en el hypervisor permitiendo ejecutar código sin firmar, a menos que recuerde mal hace casi 20 años de la última vez que se consiguió hacer algo parecido.

Aún tiene que publicar la segunda parte de la investigación y él mismo aclara que esto no sirve como softmod ya que es bastante inestable y tarda mucho en ejecutarse.

El tema es que por lo que dice este exploit es independiente del hardware que tenga la consola así que puede que estemos ante la primera vez que se pueda ejecutar código en una winchester, igual ahora es posible dumpear las claves

Aquí está su hilo en Twitter:

https://x.com/grimdoomer/status/1894083213749874858

. Ryan encontró una forma de obtener las claves de encriptación de la región de memoria en la que ese código estaba almacenado permitiéndole poner su propio código encriptado que el hypervisor felizmente ejecutará llegado el caso.

. Ryan encontró una forma de obtener las claves de encriptación de la región de memoria en la que ese código estaba almacenado permitiéndole poner su propio código encriptado que el hypervisor felizmente ejecutará llegado el caso.![facepalm [facepalm]](/images/smilies/facepalm.gif) ).

).

![más risas [+risas]](/images/smilies/nuevos/risa_ani3.gif)

![brindis [beer]](/images/smilies/nuevos2/brindando.gif)

![risa con gafas [chulito]](/images/smilies/nuevos/sonrisa_ani2.gif)

![fumando [fumando]](/images/smilies/nuevos/fumando.gif) )

)![Ok! [oki]](/images/smilies/net_thumbsup.gif)

![carcajada [carcajad]](/images/smilies/nuevos/risa_ani2.gif) . ya sabes, investigan poco para ganar vistas y unos centavos en youtube

. ya sabes, investigan poco para ganar vistas y unos centavos en youtube ![Catalán [barret]](/images/smilies/nuevos/barretina.gif)

![Que me parto! [qmparto]](/images/smilies/net_quemeparto.gif)