Actualización: Nuevas informaciones confirman la validez de los hallazgos, pero reducen notablemente la gravedad de las vulnerabilidades de cara al usuario corriente.

Noticia original: Investigadores de la firma de seguridad israelí

CTS-Labs han descubierto una plétora de vulnerabilidades que afectan a los últimos procesadores de AMD. Estos fallos de seguridad podrían verse en cierto modo como la

versión roja de

Meltdown y Spectre, que afectaban en muy mayor medida (

que no exclusivamente) a los chips de Intel.

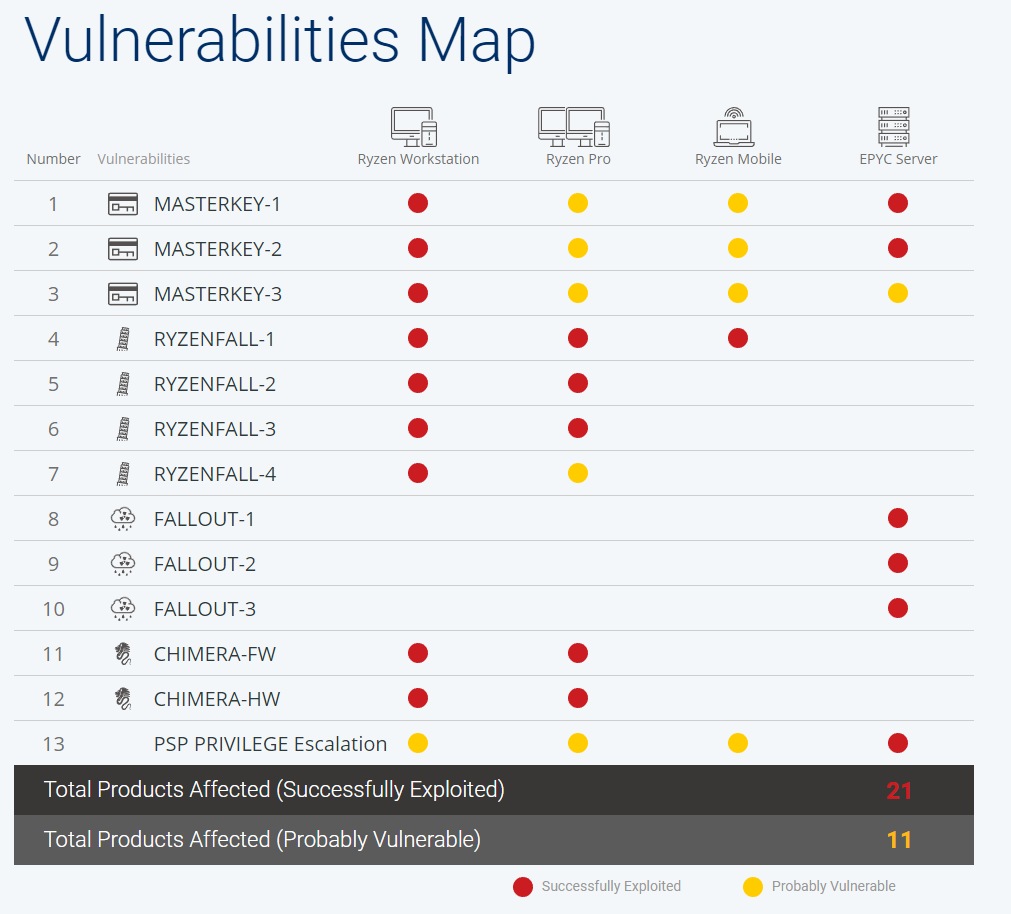

Las vulnerabilidades en cuestión comprenden cuatro clases bautizadas como Ryzenfall, Masterkey, Fallout y Chimera. Sin duda el detalle de mayor importancia es que las vulnerabilidades afectan de forma particular al conocido como

Procesador Seguro de AMD, elemento encargado de proteger la información que pasa por los chips Ryzen y Epyc.

Asimismo, el

chipset de Ryzen, cuyo desarrollo fue externalizado a ASMedia, filial de ASUSTeK, posee varias puertas traseras presentes "en virtualmente todas las estaciones de trabajo Ryzen y Ryzen Pro" disponibles actualmente.

La descripción técnica de estos graves defectos ha sido publicada en el sitio

www.amdflaws.com. Estas son las características básicas de cada clase de vulnerabilidad de acuerdo con la literatura técnica proporcionada por CTS-Labs (

PDF):

- Ryzenfall: permite que código malicioso se adueñe del control del Procesador Seguro de AMD, utilizando sus privilegios para leer la SMRAM y la memoria aislada de Windows Credential Guard para robar credenciales de red y extenderse en redes empresariales. Ryzenfall incluso podría ser utilizado para instalar malware persistente en el Procesador Seguro para facilitar el espionaje continuo de los sistemas afectados.

- Fallout: permite leer y escribir áreas de memoria protegidas como la SMRAM y la memoria aislada de Windows Credential Guard sorteando las protecciones de la BIOS.

- Chimera: permite introducir malware en el chipset para atacar el sistema operativo (una técnica que ya ha sido demostrada). También hay dos puertas traseras instaladas, una a nivel de firmware y otra de hardware (en el ASIC) que permiten la inyección maliciosa de código en el chipset para aprovechar la conexión entre la CPU con los dispositivos USB, SATA, PCI-E y de comunicaciones de red, inalámbricas o por cable.

- Masterkey: permite el robo de credenciales de red sorteando Windows Credential Guard, causar daño físico al hardware mediante la manipulación del software (algo explotable por los creadores de ransomware) y hace posible la inyección de malware persistente a través de la infiltración en el firmware del Procesador Seguro de AMD.

En rojo, las vulnerabilidades explotadas; en amarillo, aquellas teóricamente explotables.

En rojo, las vulnerabilidades explotadas; en amarillo, aquellas teóricamente explotables.Según señalan

CNet y

The Hacker News, AMD tuvo menos de 24 horas tras la notificación de las vulnerabilidades para ofrecer una respuesta pública antes de hacer pública la existencia de las vulnerabilidades. CTS-Labs, sin embargo, no ha divulgado los detalles técnicos concretos de estos problemas, optando por mantenerlos en secreto mientras "AMD, Microsoft y un pequeño número de compañías" desarrollan los parches correspondientes. Por ahora no hay pruebas de que las vulnerabilidades hayan sido explotadas

in the wild.

Todavía es pronto para saber si estas vulnerabilidades son igual de graves que Meltdown y Spectre. De entrada parece que para explotarlas es necesario tener acceso administrativo, lo que podría dificultar su aprovechamiento por parte de terceros, pero lo más probable es que tengamos que esperar a que se divulguen todos los detalles oficiales al respecto. Según informa

AnandTech, en estos momentos AMD se encuentra evaluando la situación y no debería tardar demasiado en emitir un comunicado.

Fuente: AMD Flaws