Investigadores de Kaspersky Labs han examinado el código de uno de los servidores utilizados durante el ataque, descubriendo que el hack utiliza código compartido con otros sucesos protagonizados por un grupo chino conocido por el nombre Axiom, pero también por los apodos APT17, DeputyDog, Tailgater Team, Hidden Lynx, Voho, Group 72 y AuroraPanda según informa BleepingComputer (el motivo de la variedad de nombres es que cada empresa de seguridad utiliza su propia denominación). Cisco Talos, que descubrió el hack en primer lugar, ha corroborado este descubrimiento.

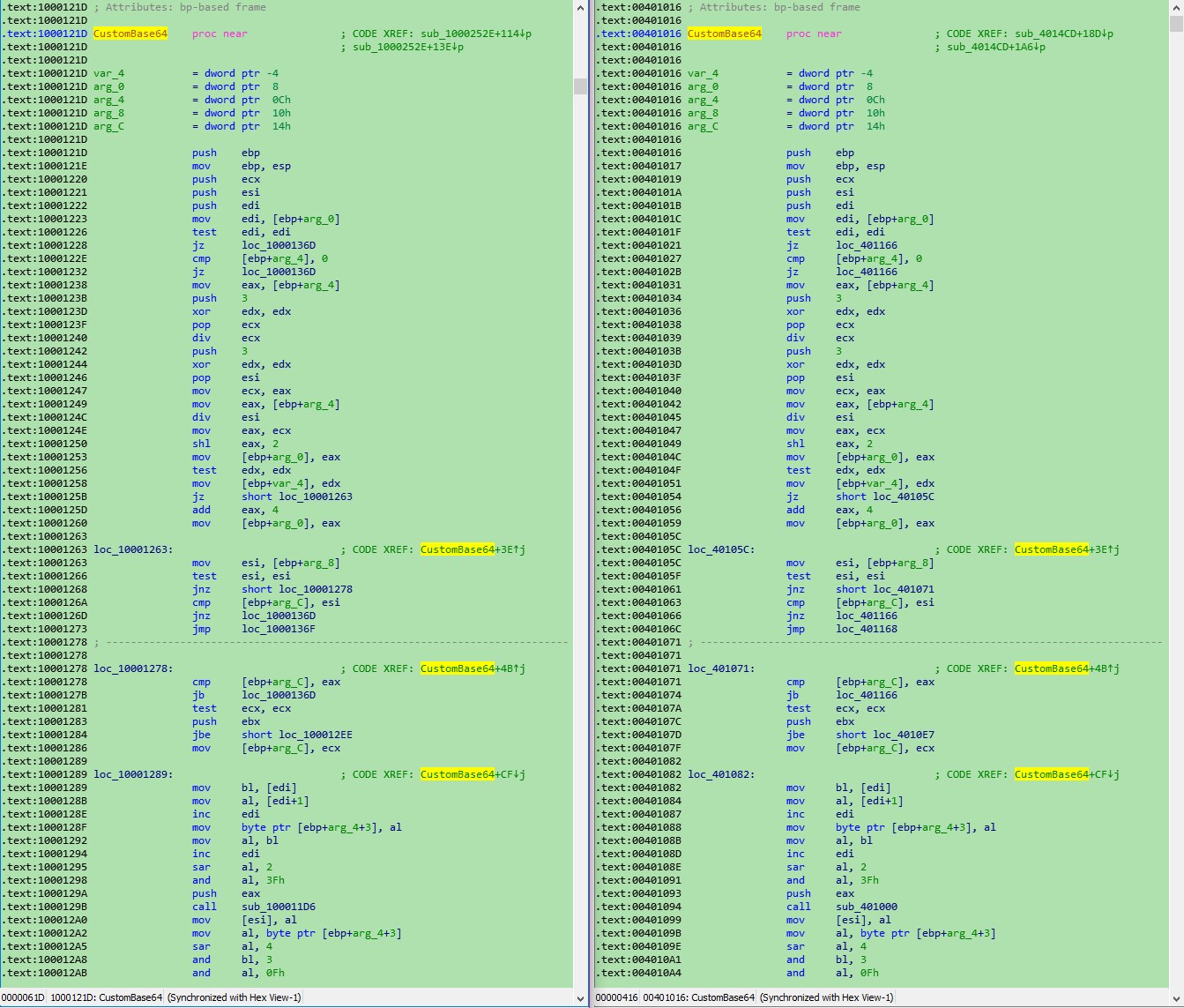

Si bien el uso de código compartido no permite asegurar que Axiom/APT17 se encuentre detrás de este suceso, Cisco Talos considera relevante el uso de herramientas comunes. De forma más concreta, existen similitudes concretas entre el malware de CCleaner y un troyano llamado Missl utilizado anteriormente por este grupo de ciberespionaje. El servidor intervenido estaba configurado utilizando la franja horaria china.

Google, Microsoft, Intel, Samsung y otros gigantes en el punto de mira

Igual de interesante es el hecho de que CCleaner no llegó a desplegar el malware Floxif tal y como se creía inicialmente. De hecho, nos encontraríamos ante un indicio falso para despistar a los investigadores. La versión hackeada de CCleaner nunca habría llegado a desplegar este malware o realizar descargas sin autorización en los ordenadores de los usuarios. En su lugar, Cisco Talos ha descubierto en su base de datos restos de infección en 20 sistemas pertenecientes a ocho empresas tecnológicas.

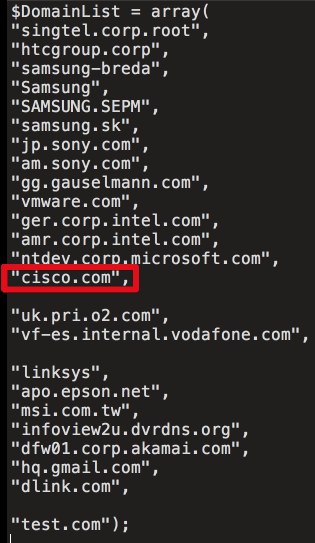

Firmas como Intel, Samsung, Sony, HTC, VMWare, O2, Vodafone, Linksys, Akamai, Oracle, Microsoft, Google e incluso la propia Cisco se encontraban en el listado de dominios potencialmente atacados. Es difícil saber cuántas de estas empresas han experimentado una irrupción en sus sistemas atribuible a Axiom/APT17.

Básicamente CCleaner buscó objetivos entre las principales firmas tecnológicas del mundo con dos grandes excepciones geográficas: no hay infecciones en empresas con sede en China ni Rusia.

Cisco Talos fue capaz de encontrar dos tablas en la base de datos del malware, una con 700.000 sistemas y otra con 20. Ambas poseen datos introducidos entre el 12 y el 16 de septiembre. Aparentemente había información anterior, pero habría sido eliminada para "limitar la cantidad de información que podría derivarse del servidor" según ha señalado un empleado de Cisco Talos.

El mayor problema para los administradores de las compañías afectadas es que, aunque el número de sistemas detectado es pequeño, los atacantes pudieron acceder desde estos a cientos de ordenadores distintos. Asimismo, no hay forma de saber cuántos ordenadores llegaron a ser infectados en primer lugar al contar solo con una parte de los registros.

Avast, propietaria de CCleaner, ha corroborado los descubrimientos de Kaspersky y Cisco Talos. Según la firma checa, las 20 máquinas atacadas de las que se tienen constancia estaban situadas en ocho organizaciones distintas, pero el número de sistemas infectados podría ser muy superior. Avast ya se ha puesto en contacto con las empresas afectadas para proporcionarles asistencia técnica y atrapar a los atacantes.