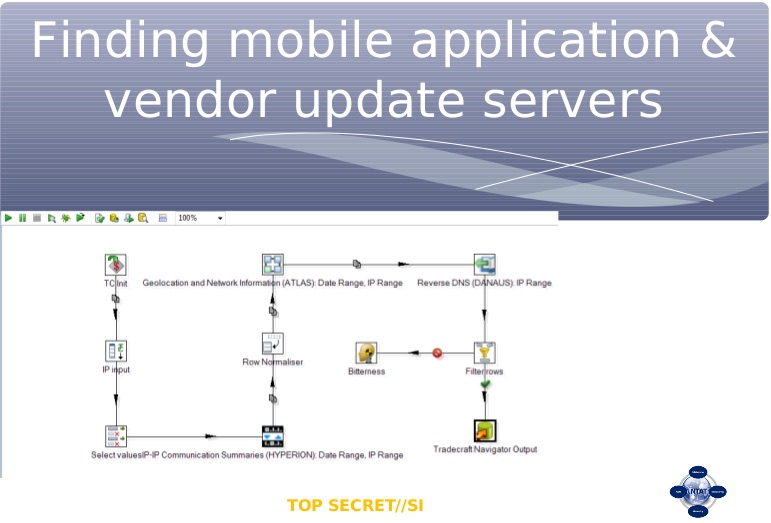

Los documentos filtrados detallan un programa llamado IRRITANT HORN, en esencia una fórmula para entregar malware al interceptar el tráfico de Internet hacia y desde los servidores de aplicaciones móviles. De hecho, una diapositiva mostrada en el medio The Intercept muestra los detalles de protocolo de actualización de Samsung, otra en cambio señala el camino de los servidores de Google Play en Francia que se utilizan para entregar actualizaciones a los teléfonos en el norte de África.

Una vez que se establecía la ruta de acceso a dichos servidores, la NSA podría interceptar el tráfico antes de llegar a los mismos, implantando malware a usuarios seleccionados a través de un ataque man-in-the-middle. Evidentemente, todo ello sin que el usuario pudiera darse cuenta, ya que los archivos siempre parecían provenir de una tienda de aplicaciones de confianza (aunque realmente venían de la NSA).

A partir de este punto, la NSA podría entregar herramientas de su extenso “catálogo” de vigilancia, para obtener desde la lista de contactos del usuario hasta la información en tiempo real de la ubicación del mismo. En este punto también cabe destacar que tanto Google como Samsung utilizan un sistema de cifrado TLS para protegerse contra ataques man-in-the-middle similares, aunque muchos investigadores han especulado durante años que la propia NSA había encontrado una manera de romper o eludir esas protecciones.

Como decíamos al comienzo, los documentos datan del 2011 y el 2012, aunque todo indica que el plan nunca llegó a cristalizar. Aun así, muestra el interés permanente de la NSA en romper las protecciones de los usuarios para recopilar datos y entregar malware. Según explica The Intercept, en este caso se buscaba una fórmula de vigilancia en ciertos países de Oriente Medio y África con el fin de evitar una nueva Primavera Árabe.