sergiojose escribió:No entiendo mucho del tema, pero tengo unas preguntas

![comor? [comor?]](/images/smilies/nuevos/interro_ani1.gif)

:

1º¿el hypervisor está atento a todo lo que se ejecuta y pasa por la PS3?

Si , así es. No tendría sentido un sistema de seguridad que no lo controlase todo. Pero como en todo sistema, puede haber errores , descuidos, cosas que no se han tenido en cuenta ...

Insisto en decir que IBM tiene mucha experiencia en sistemas de virtualización y no es una novata en estos temas.

Imagina que a una empresa con 2 departamentos le sale mas rentable comprar un supercomputador que 2 computadores mas pequeños por separado. Pero no quieren que el otro departamento vea sus datos, o a lo mejor un departamento paga el 75% de la maquina y el otro solo el 25%, y no quiere que el departamento que paga menos use mas del 25% de la CPU que ha pagado.

Esto es lo que vende IBM en sus sistemas de virtualizacion: te venden una máquina grande con un hypervisor , y dividen la máquina en varias máquinas virtuales. Cada máquina virtual solo ve las CPU y el espacio en disco que tiene asignado, y todo pasa por el hypervisor que controla que cada maquina virtual no toca ni la memoria,ni el disco, ni nada de la otra maquina virtual.

He puesto el ejemplo con 2 departamentos, pero pueden ser 2 empresas distintas, y como comprenderas, el sistema es muy serio como para que haya truquitos para ver los datos de la maquina virtual o hacerte con el control del hypervisor.

Imagina que un programa de la máquina de una empresa hace que se cuelgue el sistema o corromple los datos de la máquina de la otra empresa: A IBM le cortan los ....

IBM trabaja con estos sistemas desde los años 70, asi que saben un rato de esto.

Esto mismo es lo que IBM ha aplicado a la PS3, aunque en este caso nunca hay 2 máquinas virtuales corriendo . Solo hay una , el SO nativo de la PS3 o el OtherOS , pero siempre controlados por el hypervisor. En el caso del SO nativo, por ejemplo, el hypervisor le deja acceder al RSC , y sin embargo, al OtherOS no.

( Ojo, que esto no quiere decir que se encuentre algún bug o fallo en la seguridad de la PS3. Solo digo que el sistema que le ha montado IBM a Sony está bastante currado )

sergiojose escribió:2º¿no se podria "distraer" de alguna manera?

A día de hoy no se conoce forma alguna.

sergiojose escribió:3ºEn el HD de PS3, al formatear, hay menos GB de los deberian haber en el HD si el FW se escribiera en memorias Flash, la pregunta es ¿que es lo que hay entonces en el HD para ocupar esos GB que faltan si no es el FW, aunque esté encriptado?

Un saludo.

Siempre que formateas un disco gastas reservas parte del disco para gestionar el disco. Por ejemplo, tienes que tener una tabla que te diga en que sectores esta grabado cada fichero.

Piensa en una libreta donde vas apuntando tus cosas. Si eres algo organizado usaras la primera hoja para hacerte un índice ( de la página 2-10 fisica, de la página 11-20 matematicas, etc. ) Asi que si tu libreta tenía 20 páginas, en realidad para guardar tus apuntes solo te quedan 19, porque has reservado una para el índiced.

Como si se jode esta tabla te has cargado el disco, sueles tener varias copias repartidas, por si acaso una se estropea porque mientras se está escribiendo se va la luz. En el ejemplo de la libreta , sería tener copiado el índice en la última página,por si acaso se te cae un

En un sistema como PS3, es lógico también que el S.O. se reserve algo de espacio para las actualizaciones. Por ejemplo, cuando se baja el firmware, se copia primero al disco duro, se comprueba su firma y entonces se pasa a la memoria flash. No tendría sentido que si tienes el disco lleno de demos,no pudieses actualizar el firmware, así que supongo que se reservará algo de espacio para esto.

Te daré 2 razones para que veas que el firmware va en flash, y no en el disco duro:

1) El chip infectus te restaura el firmware, y va soldado a la flash. No toca para nada el disco duro.

2) Si sacas el disco duro de la PS3, lo metes en un PC y lo llenas enteros de ceros, lo formateas con NTFS o cualquier otra burrada que se te ocurra, y luego lo vuelves a pinchar, la PS3 arranca y te pide formatear.

Si el firmware estuviese en el disco duro, te lo habrías cargado y la PS3 no arranca.

Creo incluso (no lo he probado) que si quitas el HD, la PS3 arranca diciendote que no encuentra el disco duro.

sergiojose escribió:estamos abiertos todos a ideas. pero estamos en ello. Para empezar solo decirte, que por ahora no se sabe a ciencia cierta ni tan solo si el hv esta de forma física o si se trata del 8º spu del cell que no nos dejan usar, o si... o si... o si... así que para poder distraerlo antes hay que saber de donde sale, no? Pero si tienes una idea, creo que será bienvenida.

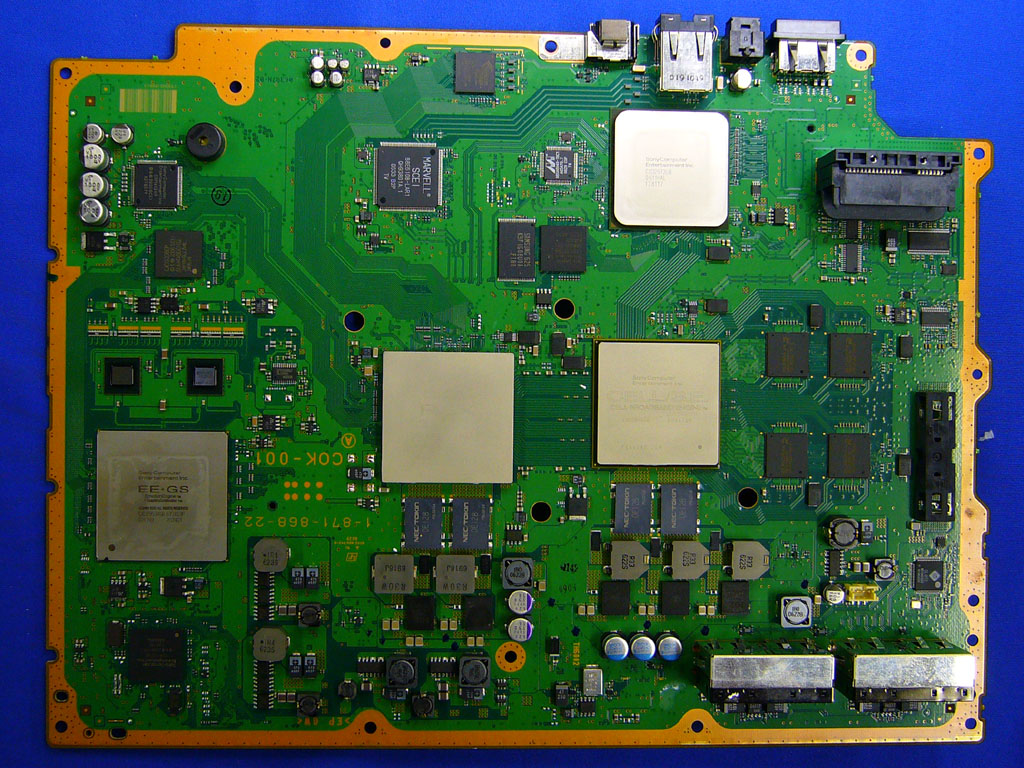

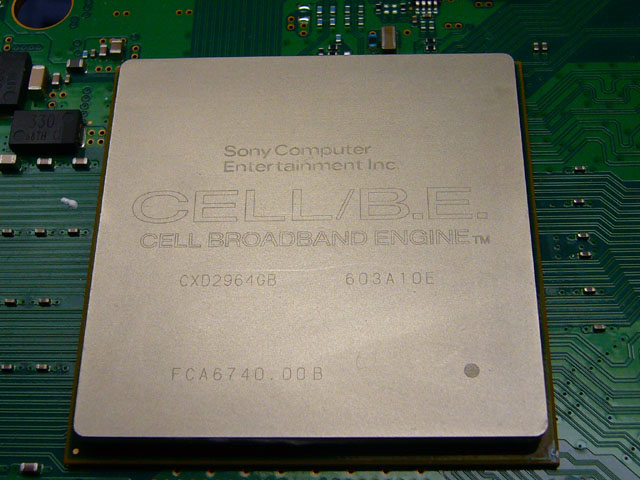

Ya lo expliqué al principio del hilo. NO HAY 8 SPU operativo en la PS3.

Son Cell que solo tienen 7 SPU operativas, ya que una de ellas salió mal en el proceso de fabricación.

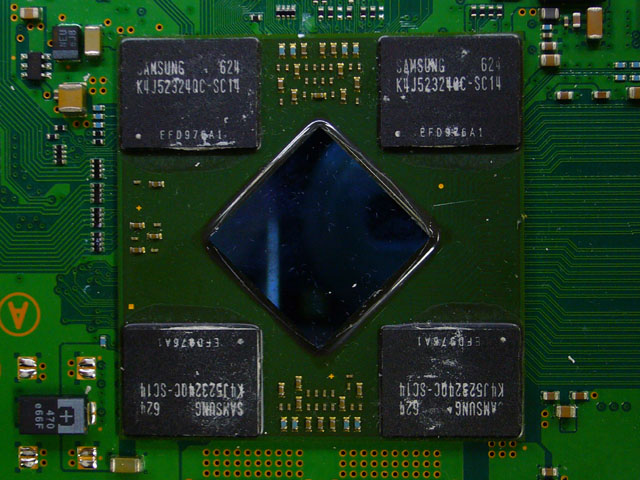

De esas 7 , una se reserva para el hypervisor, y se ejecuta de forma aislada (Buscar SPU isolated mode por Google). Lo cual quiere decir que está capado por hardware el poder leer o escribir en su memoria.

Es decir, aunque consiguisiemos firmar un SELF y ejecutarlo en la PS3 , no podríamos estudiar el código del hypervisor, ni parchearlo.

En ese caso estariamos en modo kernel , o ring0 (lo mismo que se consiguió en la PSP o PS3), pero el hypervisor seguiría integro.

Nos tenemos que limitar a la interfaz que nos ofrezca el HV, que obviamente estará muy controlada

( aunque algunos fallos tendrá , como el del acceso al RSX desde Linux )

![Ok! [oki]](/images/smilies/net_thumbsup.gif)

![Ok! [oki]](/images/smilies/net_thumbsup.gif)

![Ok! [oki]](/images/smilies/net_thumbsup.gif)

![Ok! [oki]](/images/smilies/net_thumbsup.gif)

:

XD.

XD.

XD.

sino algo tendríamos

sino algo tendríamos ![reojillo [reojillo]](/images/smilies/nuevos2/ooooops.gif)

![reojillo [reojillo]](/images/smilies/nuevos2/ooooops.gif)

![reojillo [reojillo]](/images/smilies/nuevos2/ooooops.gif)

![reojillo [reojillo]](/images/smilies/nuevos2/ooooops.gif)

![machacando [toctoc]](/images/smilies/nuevos2/rompiendo.gif)

sino algo tendríamos

![machacando [toctoc]](/images/smilies/nuevos2/rompiendo.gif)

XD.

XD.

![fumando [fumando]](/images/smilies/nuevos/fumando.gif)

![fumando [fumando]](/images/smilies/nuevos/fumando.gif) .

.

![loco [looco]](/images/smilies/nuevos2/borracho.gif)

![loco [looco]](/images/smilies/nuevos2/borracho.gif)

![loco [looco]](/images/smilies/nuevos2/borracho.gif)

![loco [looco]](/images/smilies/nuevos2/borracho.gif)

.

.

![Ok! [oki]](/images/smilies/net_thumbsup.gif)

![Ok! [oki]](/images/smilies/net_thumbsup.gif)

![Ok! [oki]](/images/smilies/net_thumbsup.gif)

![Ok! [oki]](/images/smilies/net_thumbsup.gif)

![Ok! [oki]](/images/smilies/net_thumbsup.gif)

![brindis [beer]](/images/smilies/nuevos2/brindando.gif)

![brindis [beer]](/images/smilies/nuevos2/brindando.gif)

![brindis [beer]](/images/smilies/nuevos2/brindando.gif)

![brindis [beer]](/images/smilies/nuevos2/brindando.gif)

![brindis [beer]](/images/smilies/nuevos2/brindando.gif)

![brindis [beer]](/images/smilies/nuevos2/brindando.gif)

![ok [ok]](/images/smilies/nuevos2/okis.gif)