La descripción de los fallos de seguridad detectados en las cámaras de Foscam dejan la imagen de la compañía en una situación tan precaria como la seguridad de sus propios productos:

La enorme cantidad de vulnerabilidades ofrece a un atacante múltiples alternativas a la hora de comprometer el dispositivo. Entre las vulnerabilidades descubiertas hay credenciales inseguras por defecto y credenciales incrustadas en el código [hard coded], ambas de las cuales hacen que sea trivial para un atacante conseguir acceso sin autorización. Otras vulnerabilidades permiten realizar inyecciones de comandos de forma remota por parte de un atacante. Archivos y directorios con permisos de escritura globales permiten a un atacante modificar el código y lograr privilegios root. Funciones Telnet ocultas permiten a un atacante usar Telnet para descubrir vulnerabilidades adicionales en un dispositivo y en la red que rodea al dispositivo. Además, el cortafuegos del dispositivo no se comporta como un cortafuegos, y también revela información sobre la validez de las credenciales.

En total F-Secure ha descubierto 18 vulnerabilidades que todavía deben ser reparadas a pesar de sido alertada hace meses. Estos fallos afectan de forma más concreta a las unidades comercializadas bajo el nombre Opticam i5 HD, pero también afectan en menor medida a la Foscam C2.

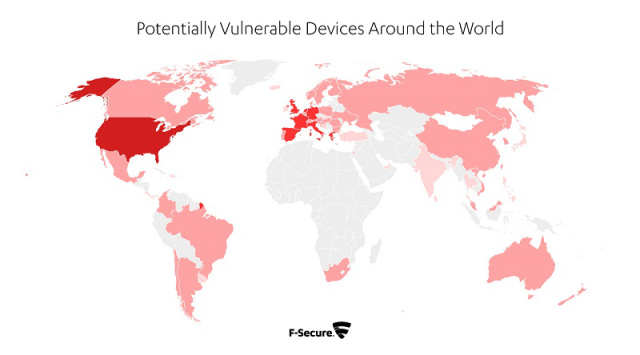

Un mapa publicado por F-Secure señala a España como uno de los países con más dispositivos potencialmente vulnerables, aunque sin especificar si refleja la difusión de estas cámaras o si por el contrario denota la presencia de dispositivos IoT vulnerables en general.

Un problema añadido es que Foscam produce cámaras que después son vendidas bajo otras marcas. Sus productos también se pueden encontrar con los nombres de Chacon, Thomson, 7links, Opticam, Netis, Turbox, Novodio, Ambientcam, Nexxt, Technaxx, Qcam, Ivue, Ebode y Sab. Según informa ArsTechnica, la gente que tenga una de estas cámaras debería "considerar seriamente" utilizarlas dentro de una red local exclusiva sin acceso a otros dispositivos y desconectada de Internet.

Incidentes como el masivo ataque DDoS que desconectó servicios como WhatsApp y Twitter han hecho que cada vez más compañías presten atención a la seguridad de los dispositivos IoT (del inglés Internet of Things) por su potencial para ser secuestrados por posibles atacantes. Las cámaras IP son con mucha diferencia uno de los dispositivos más golosos, puesto que además de contar con medidas de seguridad muy dudosas, suelen estar conectadas en red y rara vez son consideradas como una posible puerta de acceso.