Comenzando por Skype, que posiblemente está teniendo una mayor repercusión por su gravedad, un investigador llamado Stefan Kanthak ha descubierto que la aplicación de mensajería y videoconferencia de Microsoft es susceptible de ser explotada mediante una técnica de secuestro de DLL, lo que permitiría a un atacante ejecutar código malicioso en lugar de la biblioteca deseada.

Si bien el exploit utilizado es algo farragoso (el atacante ha de instalar una DLL maliciosa en una carpeta temporal y renombrarla a una DLL existente y modificable por un usuario sin privilegios), la forma en la que Skype se actualiza de forma independiente de Windows proporciona un medio de ataque persistente gracias al cual sería posible hacer prácticamente "de todo", desde copiar archivos a ejecutar otro software malicioso.

Según ZDNet, la vulnerabilidad es particularmente problemática, puesto que solucionarla requerirá reescribir una parte importante del código de Skype. Por este motivo no podrá ser parcheada con una actualización de seguridad convencional, sino con una nueva versión del programa que llegará más adelante. Sus desarrolladores ya están trabajando en ello.

JavaScripts disfrazados de lo que no son

En cuanto a Telegram, Kaspersky ha descubierto varios ataques que hacían uso de la versión de escritorio de la aplicación para instalar puertas traseras o minar criptodivisas. La técnica se aprovecha de la función right-to-left override (RLO) de Unicode, utilizada para cambiar la dirección de las palabras escritas en los idiomas que se escriben de derecha a izquierda.

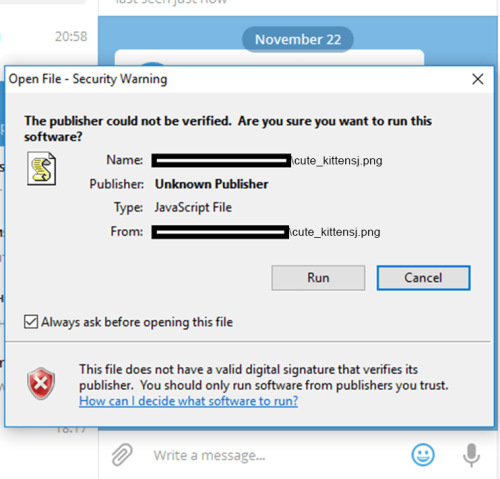

Parafraseando a Kaspersky, si ves una pantalla así, estate quieto.

Según los investigadores, los atacantes pueden aprovechar la deficiencia para enviar un script malicioso llamado por ejemplo "cute_kitten*U+202E*gnp.js", que de cara al usuario final parecería supuesta imagen PNG en lugar de un troyano JavaScript. Se trata de una técnica muy antigua, por lo que resulta llamativo que superara los controles de seguridad de Telegram.

Kaspersky ha documentado la vulnerabilidad a Telegram, que ya la ha parcheado. Por la entrada de la compañía en su blog oficial se entiende que como mínimo la última versión ya está actualizada, así que en este caso el daño es menor.