A diferencia de otras aproximaciones para burlar la identificación por huella dactilar, que suelen utilizar dedos con surcos verosímiles e incluso materiales innovadores con los que recrear un dedo real y vivo, el método diseñado por los expertos de Tencent Labs y la Universidad de Zhejiang (PDF) facilita el lanzamiento de ataques por fuerza bruta, saltándose el límite de intentos para bombardear el sensor dactilar con huellas falsas generadas a partir de otras reales.

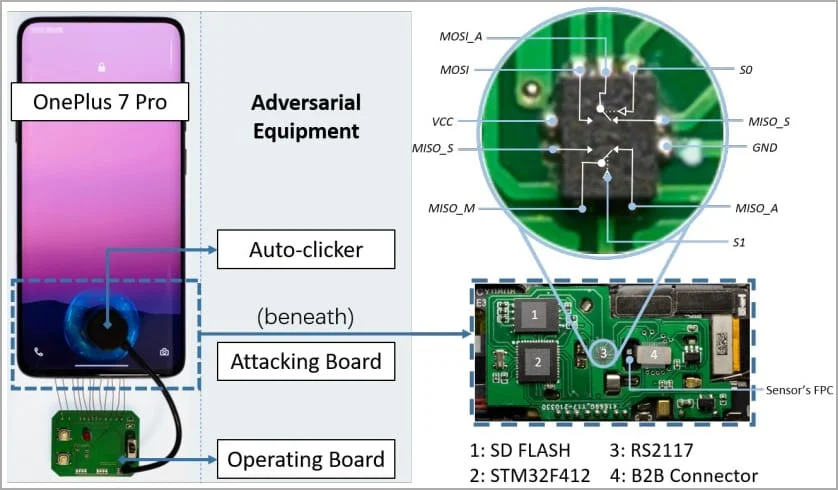

Simplificando mucho el funcionamiento de este hack, hay varios componentes diferenciados con objetivos distintos. Por un lado, los investigadores hacen que el elemento del software que identifica las huellas amplíe su umbral de aceptación para dar por válidas huellas falsas que no tienen por qué corresponderse totalmente con la real y almacenada en el dispositivo. Por otro, también se evitan los mecanismos que impiden el envío repetido de huellas incorrectas y el bloqueo que se activa cuando esto sucede, de forma que se puedan mandar huellas falsas ad infinitum.

La generación y el envío de las huellas también resulta interesante. En lugar de crear modelos físicos, los investigadores han usado una "transferencia de estilo neuronal", tomando imágenes dactilares de una base de datos que después son transformadas para generar una suerte de diccionario de huellas. Posteriormente, un pequeño dispositivo de bajo precio (unos 15 dólares en hardware) es utilizado para enviar la huella al sensor tantas veces como sea necesario.

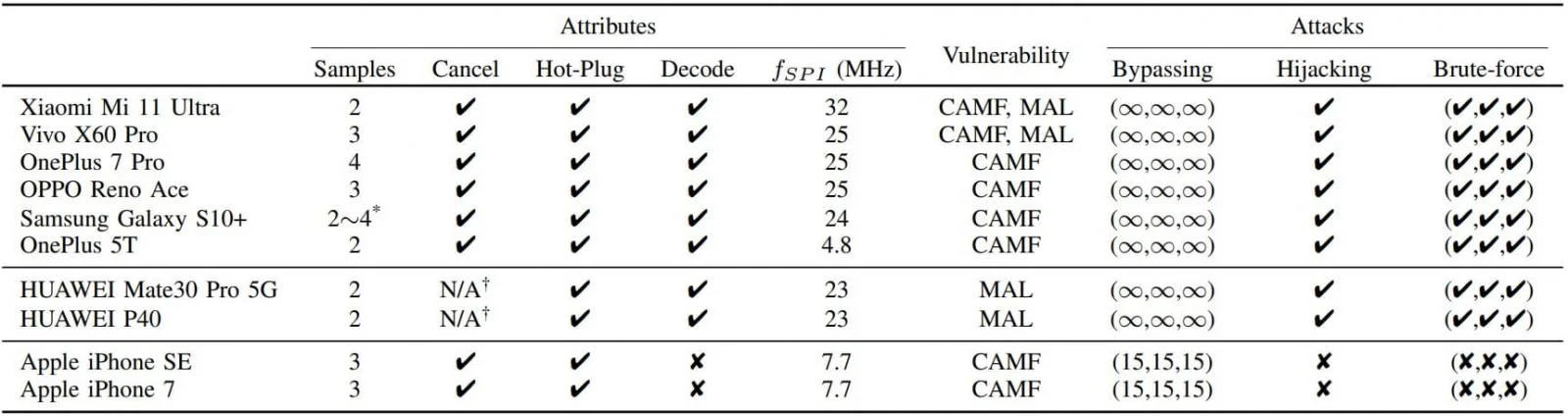

Los resultados de las pruebas hablan por sí solos: todos los dispositivos Android analizados, así como los Huawei con HarmonyOS, son vulnerables a este tipo de ataque. Solo los iPhone logran salvarse, puesto que el número de intentos máximo posible es de únicamente 15, lo que resulta insuficiente para lanzar un ataque por fuerza bruta exitoso. Para los dispositivos vulnerables, el tiempo necesario para ejecutar un ataque exitoso oscila entre las 2,9 y las 13,9 horas, aunque si un dispositivo tiene varias huellas registradas puede bajar a 0,66-2,78 horas.

BleepingComputer señala con buen criterio que este método no es ni remotamente útil si lo que se quiere es acceder rápidamente a una lista de contactos o espiar los contenidos del teléfono móvil en un descuido. Sin embargo, la capacidad para burlar el lector dactilar puede ser útil para ladrones con el tiempo y los recursos técnicos adecuados, así como para ciertas organizaciones privadas y gubernamentales.